Prolog:

Für viele deutsche Großunternehmen und eine immer größere Anzahl von kleinen und mittelständischen Unternehmen aller Branchen ist der Begriff Compliance aus dem täglichen Umgang, gleichermaßen mit Mitarbeitern, Zulieferern und Kunden, nicht mehr wegzudenken. Viel zu massiv ist der Druck und die sich hieraus ergebenden Regularien, sowohl im nationalen wie auch im internationalen, täglichen Geschäftsumfeld.

Leider ist die Zahl der Unternehmen, die eine Notwendigkeit von Compliance-Instrumentarien missachten oder bei der Umsetzung auf halbem Weg stehen bleiben, immer noch sehr groß! Risiken und Sanktionen könnten mithilfe der Compliance-Umsetzung im Unternehmen somit in noch viel größerem Maße vermieden werden, als es momentan der Fall ist.

Compliance im Jahr 2015

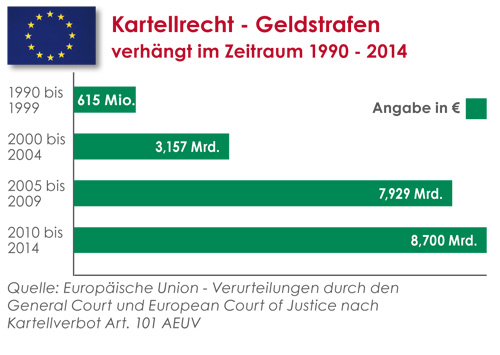

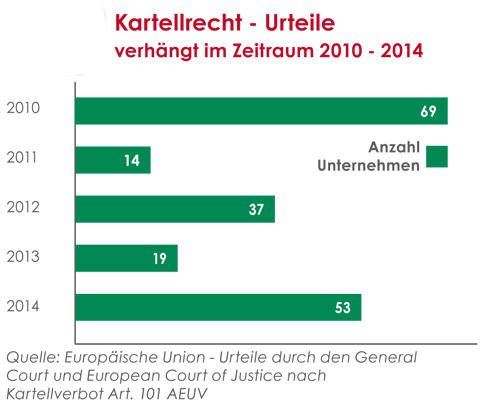

Die Aufmerksamkeit der Öffentlichkeit für Compliance-Vorfälle ist durch eine Vielzahl prominenter Vorkommnisse deutlich größer geworden, etwa im Segment des Kartellrechts in Form von Preis- oder Zinsabsprachen oder durch Korruptionsfälle bei der Vergabe von Großaufträgen oder im Zuge der momentanen Berichterstattung und Aufarbeitung zum Thema FIFA und Korruption bei der Vergabe der Fußballweltmeisterschaften 2018 an Russland und 2022 an Katar.

Die Thematik Compliance ist für die meisten Großunternehmen und immer mehr kleine und mittelständische Unternehmen ein fester Bestandteil der täglichen Aufgaben geworden. Der professionelle Einsatz der einzelnen Compliance-Instrumentarien in den Unternehmen variiert jedoch, und zu oft bleibt die konsequente Durchsetzung eines Compliance Management Systems (CMS) auf halber Strecke stehen.

Studie „Compliance Readiness in deutschen Unternehmen 2015“

Betrachtet man die Ergebnisse einer Studie im Kontext eines Projektes der Hochschule für angewandte Wissenschaften Würzburg-Schweinfurt, bei der im Dezember 2014 169 Compliance-Verantwortliche aus deutschen Unternehmen befragt wurden, so bestätigt sich der Eindruck eines teils fahrlässigen Umgangs mit der Thematik Compliance.

Aspekte dieser Studie waren unter anderem die Auslöser einer Compliance-Aktivierung und aktiven Umsetzung im Unternehmen sowie der aktuelle Ist-Zustand und die Probleme bei der Umsetzung aller Compliance-Anforderungen. Nachfolgend werden einige Ergebnisse der Studie im Hinblick auf den Compliance-Bereich dargestellt und erläutert.

Ist der Ruf erst ruiniert …

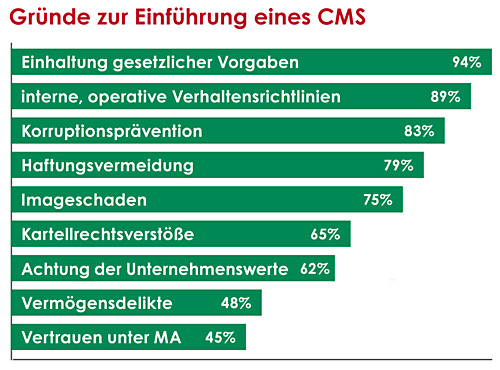

Fast alle Teilnehmer der Studie sind sich über die Wichtigkeit des Imagewertes ihres Unternehmens gegenüber Kunden und Lieferanten bewusst. Die nachfolgende Grafik zeigt die Gründe für die Einführung eines Compliance Management Systems auf:

Quelle: Studie „Compliance Readiness in deutschen Unternehmen 2015“, Recommind 2015

Grafik: WIRTSCHAFTScampus

Die ersten beiden Prioritäten eines CMS sehen die Teilnehmer der Studie eindeutig in den Segmenten der Einhaltung gesetzlicher Vorschriften (94%) und der Befolgung von internen, operativen Verhaltensrichtlinien (89%). Dicht gefolgt werden dann die sich im direkten kausalen Zusammenhang befindlichen Gründe der Korruptionsprävention (83%) und der Haftungsvermeidung (79%) gesehen, die sowohl das Unternehmen wie auch die Mitarbeiter präventiv schützen sollen.

Als weitere Hauptgründe für eine bewusste und nachhaltige Einsetzung eines Compliance-Management-Systems nennen die Befragten sowohl die Vermeidung von Imageschädigung durch Compliance-Verstöße, Einhaltung von Vorschriften im Bereich Kartellrecht sowie Vermögensdelikte und die Stärkung des Vertrauens bei den Mitarbeitern durch den Einsatz von Compliance-Instrumenten.

Quelle: Studie „Compliance Readiness in deutschen Unternehmen 2015“, Recommind 2015

Grafik: WIRTSCHAFTSCAMPUS

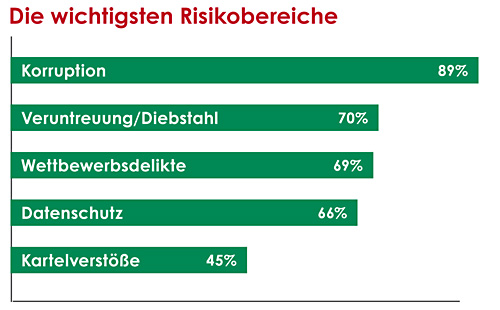

Hinterfragt man die Aspekte, welche durch die Einführung eines Compliance-Systems unterbunden werden sollen, so steht hier ganz eindeutig die Korruption bzw. die Bestechung von Mitarbeitern mit 89 Prozent an erster Stelle. Im Weiteren folgen

• Vermögensdelikte 70 Prozent

• Wettbewerbsdelikte 69 Prozent

• IT- und Datenschutzdelikte 66 Prozent

Betrachtet man die oben genannten Compliance-Schwerpunkte, definieren sich die internen und betroffenen Unternehmensbereiche Einkauf, Vertrieb und Mitarbeiter aus dem mittleren Management als besondere Zielfaktoren des Einsatzes von Compliance-Instrumentarien. Eine allumfassende Transparenz in ausdrücklich allen Abteilungen des Unternehmens und die sich daraus ergebende Imagesteigerung definieren den zu erreichenden und nachhaltigen Erfolg der Compliance-Aktivitäten.

Compliance Management?? – Brauchen wir nicht!!

Obwohl unter den Befragten eine im Großen und Ganzen einheitliche und positive Meinung zur Einführung und Notwendigkeit eines internen Compliance Management Systems besteht, können doch nur 79 Prozent der Befragten auf ein tatsächlich eingeführtes und aktives CMS im Unternehmen zurückgreifen.

Somit ist Handlungs- bzw. Nachholbedarf im Compliance-Segment in jedem fünften deutschen Unternehmen gegeben! Hinterfragt man die Gründe der Untätigkeit im Bereich Compliance, so antworteten die Befragten, es liegt an dem fehlenden operativen Bedarf und / oder fehlenden Möglichkeiten innerhalb des Unternehmens.

Aber selbst in Unternehmen, in denen es bereits zur Einführung von Compliance-Maßnahmen gekommen ist, herrscht Unzufriedenheit durch eine mangelhafte Umsetzung von Compliance-Instrumentarien sowohl auf interner wie externer Ebene. Somit stockt die praxisbezogene und tägliche Umsetzung des Compliance Managements in jedem dritten Unternehmen.

In Unternehmen, in denen Compliance bereits im täglichen Arbeitsumfeld und dem Bewusstsein der Mitarbeiter manifestiert ist, ist der Grad der Umsetzung eines CMS entscheidend für seine Effektivität. Während 82 Prozent der Befragten den ersten Schritt, nämlich die Festlegung und Dokumentation von Compliance Standards wie zum Beispiel die Erarbeitung eines Ethik-Kodex, der Entwicklung eines innerbetrieblichen Kontrollsystems (IKS) und anderen Richtlinien, bereits unternommen haben und immerhin noch 79 Prozent Schulungen der Mitarbeiter zu den Präventivmaßnahmen veranstalten, fehlt es häufig an den im nächsten Schritt notwendigen Kontrollen oder der notwendigen Aktualisierung bestehender Dokumentationen.

Gerade einmal 69 Prozent kontrollieren die strikte Einhaltung der verabschiedeten Compliance-Richtlinien durch regelmäßige Kontrollmaßnahmen, und gerade mal jedes zweite Unternehmen hat Regularien definiert, wie mit aufgedeckten Regelverstößen umzugehen ist.

Quelle: Studie „Compliance Readiness in deutschen Unternehmen 2015“, Recommind 2015

Grafik: WIRTSCHAFTScampus

Risiko? – Mir passiert schon nichts!

Genau hier beginnt das immer noch große, bestehende Risiko bei jedweder Form von Verstößen gegenüber bestehenden, definierten Regeln innerhalb des Unternehmens.

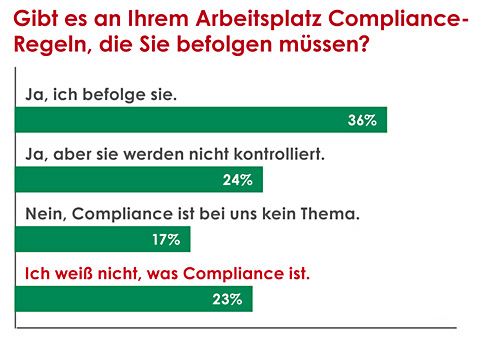

In einer parallel durchgeführten Befragung von 1.000 Mitarbeitern unterschiedlicher Unternehmensbranchen und Größen erkannte man bei der Auswertung im Bereich Risikomanagement, dass gerade einmal 36 Prozent der Befragten die Compliance-Regeln ihres Unternehmens kennen und sich daran halten. Nur 25 Prozent der Befragten war sich zwar bewusst, dass es ein internes Regelwerk gibt, doch durch fehlende regelmäßige Kontrollen wird dieses Regelwerk eher beiläufig und nicht konsequent in der täglichen Praxis umgesetzt.

Unter den Befragten gaben 17 Prozent an, in Ihrem Unternehmen gäbe es keinerlei Compliance-Richtlinien. Viel erschreckender ist die Zahl von 23 Prozent der Befragten, die angaben, noch niemals von „Compliance“ gehört zu haben oder sich unter diesem Begriff etwas vorstellen zu können.

Ausdrücklich muss hier darauf hingewiesen werden, dass diese Fraktion der „Nichtwisser“ nicht nur aus kleinen und mittelständischen Unternehmen, sondern auch aus Großunternehmen gekommen sind. 53 Prozent der Befragten, welche mit dem Begriff „Compliance“ nichts assoziieren konnten, waren in Unternehmen mit mehr als 500 Mitarbeitern tätig; 24 Prozent sogar mit mehr als 5.000 Mitarbeitern.

Compliance – Eine Frage der Größe?!

Es bestätigt sich die Favoritenposition im Bereich Compliance innerhalb von Großunternehmen mit einer Mitarbeiterzahl von mehr als 5.000 Angestellten, in denen die Methoden und Maßnahmen aus dem Segment Compliance gekannt und in der Praxis angewendet werden.

Obwohl hier deutlich mehr geschult und analysiert wird, erkennt man, durch unterdurchschnittliche Aufklärung der Mitarbeiter bei gleichzeitig, teils nachlässiger, Kontrollfunktion des Compliance-Bereiches, tritt eine signifikante Fehlfunktion zwischen der optimalen Nutzung des CMS und der Bewältigung der täglichen Arbeitsleistungen auf. Ausdrücklich sollte durch die immer weiter ansteigende Zahl von Compliance-Verstößen in den letzten 12 bis 24 Monaten ein effektives und nachhaltiges CMS keine Frage der Unternehmensgröße oder Anzahl der Mitarbeiter sein.

Geschenke erhalten die Freundschaft – oder doch nicht??

Neben allgemein gültigen Fragen zu Compliance im Allgemeinen oder einer spezifischen Umsetzung eines CMS im Unternehmen wurden die befragten Mitarbeiter auch im Segment Compliance-Sensibilisierung befragt. Mit der Annahme von Geschenken, Einladungen oder besonderen Vergünstigungen werden viele Mitarbeiter – gleich welcher Position oder Unternehmensgröße – konfrontiert.

Erschreckend ist festzustellen, dass unter den Befragten 25 Prozent erklärten, sie sähen keine Probleme in der Annahme von Geschenken oder Vergünstigungen von Zulieferern und Kunden. Gerade einmal 20 Prozent beurteilten Aufmerksamkeiten im Wert von über 30 Euro als Schmerzgrenze bei der Entgegennahme dieser Aufmerksamkeiten durch Dritte, während hier ein Großteil der Mitarbeiter verunsichert ist. Eine eindeutige und strikte Festlegung von Regeln unter Compliance-Sicht ist oft nicht gegeben und sollte geschaffen werden, um eben genau diesen Mitarbeitern zu helfen und ihnen ein erhebliches Sicherheitsgefühl gegenüber Vorgesetzten zu vermitteln. Momentan würde gerade einmal nur jeder fünfte Mitarbeiter das Gespräch und den Rat mit seinem Vorgesetzten suchen.

Ausblick: Compliance im Zeitalter von Industrie 4.0

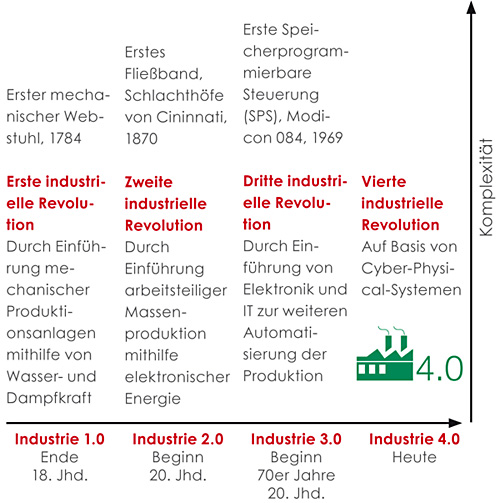

Die erste industrielle Revolution begann Mitte des 18. Jahrhunderts mit der Mechanisierung der Landwirtschaft, Rohstoffgewinnung und -verarbeitung sowie der Produktion auf der Grundlage der Dampfmaschine. Zudem erfolgte durch die Verbreitung von Dampfschiffen, Eisenbahnen und dem Bau von Kanälen, wie z. B. dem Suez-Kanal, eine großflächige Vernetzung von Gewinnungs- und Produktionsstätten.

Quelle: Studie „Industrie 4.0 – Volkswirtschaftliches Potenzial für Deutschland“, Fraunhofer-Institut

und BITKOM, Bundesverband Informationswirtschaft, Telekommunikation und neue Medien e. V., 2014

Grafik: WIRTSCHAFTScampus

Bereits zum Ende des 17. Jahrhunderts kündigte sich mit dem ersten mechanischen Webstuhl und der Inbetriebnahme des ersten Fließbands in Cincinnati die erste bzw. zweite industrielle Revolution an. Mit dem Ende des 19. Jahrhunderts setzte sich diese Entwicklung mit der flächendeckenden Elektrifizierung von Städten, Eisenbahnen und Produktionsstätten fort. Außerdem erfolgte ein umfassender Einsatz von Transportmitteln wie Automobile, Lastkraftwagen und Flugzeuge, die durch Verbrennungsmotoren angetrieben wurden. In diese zweite Industrielle Revolution fällt auch die Entwicklung von Telegraphen und Telefonen zur Kommunikation und Koordination von Produktionssystemen.

Mit der Erfindung des Computers Mitte des 20. Jahrhunderts begann die dritte industrielle Revolution, die durch Automatisierung, computergestützte Massenproduktion und Individualisierung gekennzeichnet ist. In dieser Phase haben Computersysteme, beginnend mit einfachen NCProgrammen, weite Teile der Steuerung von Maschinen und Prozessen übernommen.

Die intelligente internetgestützte Vernetzung von Objekten, Maschinen und Menschen mit Informations- und Kommunikationstechnik-Systemen (IKT) stellt den erwarteten nächsten großen Schritt, Industrie 4.0, in der Entwicklung der Produktion dar.

Nach den Neuerungen, die Dampfkraft, Fließbandprinzip und elektronische Steuerung in die Werkhallen brachten, ist es nun die Vernetzung von Maschinen und Produkten, die das Gesicht der Industrie nachhaltig verändern und langjährig bestehende Arbeitsprozesse branchenübergreifend aufbrechen wird.

Das Internet und die Fertigung wachsen somit zusammen. Mit dem Auftauchen cyber-physischer Systeme, ein Verbund informatischer, softwaretechnischer Komponenten mit mechanischen und elektronischen Teilen, die über eine Dateninfrastruktur kommunizieren, entstehen Kommunikations-Infrastrukturen, die eine völlig neue Grundlage industrieller Wertschöpfung bieten. Die vierte industrielle Revolution, Industrie 4.0, kündigt sich nicht an, sondern wir bewegen uns bereits jetzt in dieser neuen, epochalen Phase, und schon jetzt sollten wir Überlegungen anstellen, was uns in der fünften industriellen Revolution erwarten wird.

Pepper freut sich

Anfang Juni 2015 hat das japanische Unternehmen Softbank seinen überarbeiteten Roboter Pepper vorgestellt, den ersten Roboter, der nicht nur auf die Emotionen seines Gegenüber reagiert, sondern auch selber Emotionen wie Freude und Trauer entwickeln kann, indem er Signale seiner Umwelt aufnimmt und analysiert.

Um diese Form emotionaler Interaktion möglich zu machen, haben sich die Entwickler daran orientiert, wie der menschliche Körper auf äußere Stimulationen reagiert: Er schüttet Hormone aus, die wiederum unsere Emotionen beeinflussen. Wir sehen, hören, fühlen, riechen, schmecken, nehmen unsere Umgebung also sinnlich wahr und reagieren auf der Grundlage dieser Sinnesdaten. Auch wenn die Emotionen des Roboters noch (!) vergleichsweise rudimentär ausgeprägt sind, ähneln sie im Ansatz denen eines Menschen.

Durch die eingebauten Hilfsmittel wie Kameras, Sensoren oder Beschleunigungsmesser nimmt der Roboter Informationen aus seiner Umgebung auf und passt sein Verhalten an die Situation an – je nachdem, in welche Stimmung ihn die aufgenommenen Daten versetzen.

Ein „Problem“ gibt es dennoch mit Pepper, nach Verkaufsstart war er bereits nach 60 Sekunden durch weltweite Verkäufe ausverkauft …

Das Szenario

Eine Werkhalle, irgendwo in Deutschland: Maschinen stanzen, bohren und biegen. Werkstücke fahren über Transportbänder. Kreuz und quer geht es, nichts steht, alles greift stumm ineinander. Industrie 4.0 ist ein lautloses Geschäft. Natürlich sind da noch immer die Arbeitsgeräusche von Maschinen und Transporteinheiten. Doch der Kern von Industrie 4.0 ist die Kommunikation und diese Kommunikation ist stumm.

Anderenorts, in einem gekühlten Raum im Keller, läuft das gleiche Szenario noch mal ab. In den Speichern leistungsstarker Computer wird digital gestanzt, gebohrt und gebogen. Alles redet miteinander. Maschinen, Werkstücke, Transporteinheiten stimmen sich darüber ab, was wo als nächstes zu tun ist.

Epilog

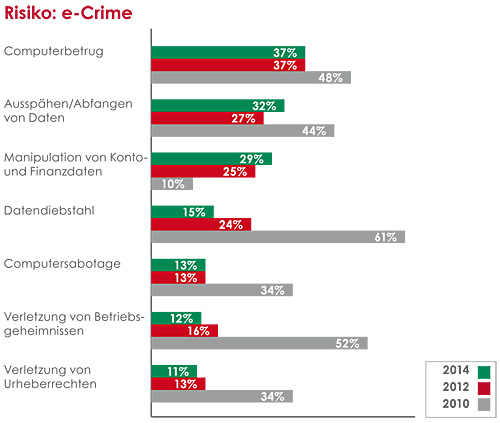

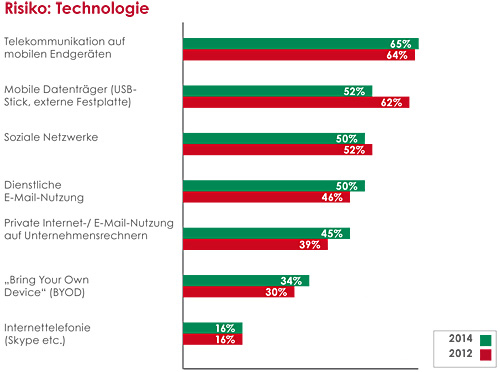

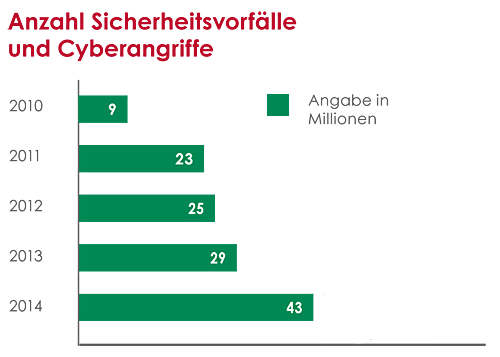

Gerade die deutsche Industrie steht vor einem elementaren Wandel. Sie muss die Herausforderungen der Digitalisierung annehmen und Lösungen entwickeln. Nur so wird sie ihre führende Stellung in vielen Märkten behaupten und ausbauen. Zugleich erleben wir mit Industrie 4.0 den Aufbruch in das Zeitalter der Datenökonomie: Wer kann über welche Daten verfügen und damit eine führende Rolle einnehmen? Mit der Vernetzung nehmen aber auch die Risiken intern im Unternehmen, extern in der Zusammenarbeit zwischen Unternehmen (Zulieferer und Kunden) und der Bedarf an Schutz vor Industriespionage zu.

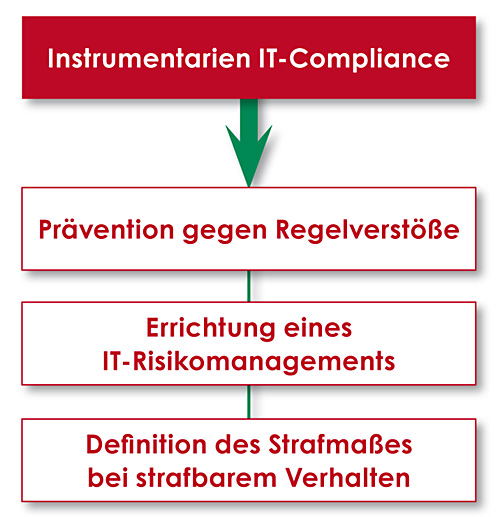

Die Entwicklung eines belastbaren Rechtsrahmens ist dazu genauso unverzichtbar wie die Entwicklung von neuen Anforderungen im gesamten Compliance-Bereich. Juristen sind gefragt, zusammen mit der technischen und der kaufmännischen Seite tragfähige Lösungen im Bereich Software, Cloud, Smart Data, IT Sicherheit und Datenschutz zu entwickeln und umzusetzen und dies alles unter dem Hintergrund, dass Industrie 4.0 bereits begonnen hat und sich, wenn auch langsam, die nächste industrielle Revolution schon leise ankündigt.

Quellenangaben:

Studie „Compliance Readiness in deutschen Unternehmen 2015“, Recommind 2015

Studie „Industrie 4.0 – Volkswirtschaftliches Potenzial für Deutschland“, Fraunhofer-Institut für Arbeitswirtschaft und Organisation IAO und BITKOM Bundesverband Informationswirtschaft, Telekommunikation und neue Medien e. V., 2014

Artikel „Industrie 4.0 im Kontext von IT-Recht & Compliance“, RA Dr. Alexander Duisberg, 2015

Seminar: „IT-Trendes – Die Rolle von IT sowie IT-getriebener Innovationen im geschäftlichen Umfeld“, Georg-August-Universität Göttingen Wirtschaftswissenschaftliche Fakultät. Professur für Electronic Finance und Digitale Märkte, 2015